Power over Ethernet 802.3 af

Le Power over Ethernet (PoE) fait disparaître les câbles d’alimentation électrique. Normalisée, la technologie suscite un intérêt croissant.

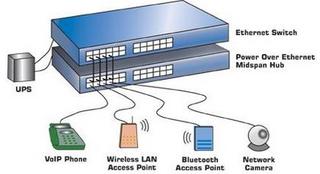

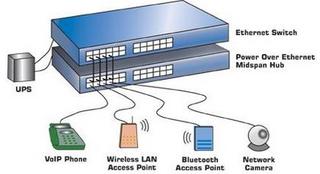

Entérinée le 12 juin 2003 par l’IEEE, le Power over Ethernet – PoE – a pour principe de faire circuler le courant électrique dans une câble Ethernet. Son objectif est de réduire les coûts de déploiement de certaines infrastructures tels que les réseaux Wifi de téléphonie IP. En effet, en assurant l’alimentation électrique et le transfert des données sur un seul et unique câble, le PoE élimine les frais liés à l’installation de câbles et de prises électriques. Pour raccorder un appareil, tel qu’une borne Wifi, un téléphone IP ou une caméra IP de vidéo surveillance, il suffira de disposer d’une prise réseau. D’où également une plus grande liberté d’installation.

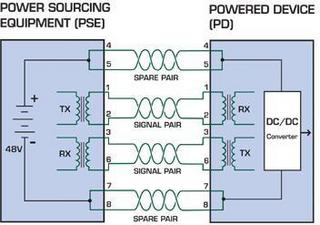

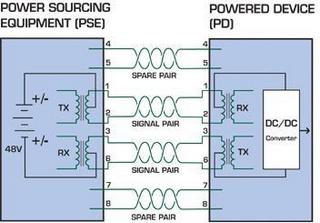

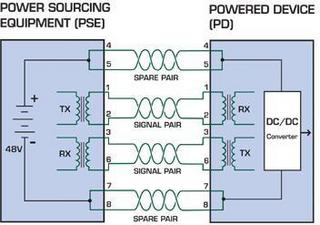

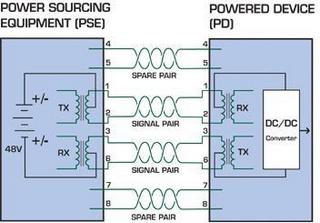

Le PoE est utilisé sur des câbles catégorie 3 ou 5 avec des débits de 10 ou 100 Mbits/s. Pour faire circuler le courant sur ces câbles de catégorie 5, deux solutions existent : - exploiter les deux paires libres non utilisées pour les données (les brins 4, 5, 7 et 8),  - soit sur les brins employés pour le transport des données (les brins 1, 2, 3 et 6), à une fréquence différente de celle usage pour les données.

- soit sur les brins employés pour le transport des données (les brins 1, 2, 3 et 6), à une fréquence différente de celle usage pour les données.  Pour les câbles de catégorie 3 composés de deux paires de cuivre, données et électricité vont cocirculer. Pour mettre en place un réseau avec PoE, les équipements terminaux doivent accepter a norme et les équipements émetteurs. Ces derniers sont soit des commutateurs délivrant le PoE sur leurs ports Ethernet, soit des injecteurs de courant (appelés midspans) placés entre le commutateur et l’équipement terminal. Les premiers exploitent généralement la méthode des paires de cuivre utilisées, tandis que les midspans vont travailler sur les paires de cuivre inemployées.

Pour les câbles de catégorie 3 composés de deux paires de cuivre, données et électricité vont cocirculer. Pour mettre en place un réseau avec PoE, les équipements terminaux doivent accepter a norme et les équipements émetteurs. Ces derniers sont soit des commutateurs délivrant le PoE sur leurs ports Ethernet, soit des injecteurs de courant (appelés midspans) placés entre le commutateur et l’équipement terminal. Les premiers exploitent généralement la méthode des paires de cuivre utilisées, tandis que les midspans vont travailler sur les paires de cuivre inemployées.

Avant de délivrer le courant, l’émetteur (PSE pour Power Sourcing Equipment) va vérifier qu’un terminal (appelé PD pour Powered device) PoE est bien en connecté et en état de marche. D’après les standards 802.3af, totus les DP doivent êtres capables d’être alimentés par les deux types d’alimentation, sur les paires 1, 2 et 3,6 ou 4, 5 et 7, 8. pour vérifier l’état du DP, le PSE va détecter la signature d’une résistance électrique spécifique intégrée dans tous les PSE supportant PoE. Cette phase de détection du moins de 500ms. Ensuite, le PSE va déterminer la puissance maximale que le DP va accepter. Cette phase dure de 50 à 75 ms. L’alimentation électrique peut alors commencer. Quand à la déconnexion du terminal, elle va s’effectuer de manière sécurisée, et en moins de 300 ms.

Le 802.3af a pour limite de distance celle de l’Ethernet. Ainsi, les DP doivent être éloignés de 100 au maximum de la source d’émission. Le voltage des de 48 volts, tandis que la puissance est de 15,4 watts au maximum (au niveau du PSE, soit 12,95 w au niveau du DP). L’IEEE travaille aujourd’hui sur une nouvelle norme, le PoE plus qui vise à dépasser les limites du PoE. Le groupe de travail cherche notamment à pouvoir utiliser le PoE sur des débits de 1000 Mbits/s.

http://www.poweroverethernet.com/

La protection des données

L'information n'ayant de valeur que si elle circule, le réseau de l'entreprise s'est déporté vers l'extérieur. Aujourd'hui, le réseau est, sinon complètement, du moins largement ouvert. Et si la plupart des usages se révèlent normaux et conformes, seuls 1 ou 2% d'entre eux concentrent, comme d'habitude, 95% des risques.

Dans cette optique, la DSI doit considérer qu'il ne s'agit plus de protéger le seul réseau, mais également les ordinateurs qui y sont - ou pourraient y être - connectés.

Les informations de l'entreprise constituent sa richesse, son fond de commerce. Elles constituent un objet de convoitise pour ses concurrents quels qu'ils soient. Les besoins de protection ne concerne pas que les informations monnayables. Il s'applique également aux données les plus personnelles liées à l'entreprise, ou à ses clients, personnes physiques ou morales.

L'ère de l'information électronique et la numérisation à outrance ont non seulement augmenté le volume de données convoitées, mais aussi facilité leur accès et leur transport.

L'étendue du périmètre à prendre en compte rend très délicate la protection des données. Surtout, les menaces évoluent sans cesse. Non seulement les voleurs gardent toujours un temps d'avance sur les gendarmes, mais il est extrêmement difficile de passer d'une position défensive à une attitude de protection active.

La DSI doit donc définir un plan de sécurisation, qu'elle appliquera avec prudence, dans un esprit cartésien. S'il requiert une révision et un aménagement constants, le chantier sécurité et protection doit aussi être traité dans une perspective à long terme. Il convient de se placer dans une logique de progression constante et d'adaptation aux nouveaux besoins métier, de construction pas à pas des nouvelles règles de sécurité.

Blinder les points d'accès aux systèmes d'information ne suffit pas. La vérification des droits et l'authentification des utilisateurs ne protègent pas contre les atteintes portées de l'intérieur. Avec les virus, les key loggers, et autres logiciels espions, le besoin de protection des données s'est étendu aussi vers l'intérieur de l'entreprise et concerne chaque machine.

De fait, la puissance des langages de scripts inclus dans les pages Web et la dextérité de certains programmeurs ont fait des accès à Internet une voie royale pour les chevaux de Troie. Et la simple consultation d'une page Web par un collaborateur de l'entreprise peut fournir l'occasion attendue par un pirate pour pénétrer le système d'information.

Se protéger contre l'installation de logiciels indésirables téléchargeables ne préserve pas contre une malveillance interne due à un collaborateur indélicat, ou des imprudences des employées peu au fait des problématiques de sécurité et de protection des informations.

Le téléchargement d'un programme malveillant susceptible de créer un point d'entrée dans le système d'information représente un menace externe qui peut être traité par une infrastructure de sécurité mis à jour régulièrement. Mais les applications installées légitimement dans l'entreprise présentent également un risque élevé. A ce titre, il suffit de considérer les nombreuses failles de sécurité dénoncées tous les jours par les sites et la presse spécialisée pour réaliser qu'il est tout à fait possible de prendre le contrôle d'une application, et donc d'un serveur.

Par ailleurs, bien que les accès depuis l'extérieur soient surveillés, que les flux en transit soient analysés et que les personnels soient informés et alertés quand aux risques, il n'en reste pas moins que ces mesures ne sont valables et efficaces qu'à un moment donné. Les technologies progressent, la ronde des pirates continue de tourner et la DSI doit ans trève remettre en question les systèmes de protections installés et s'interroger sur leur efficacité. La sécurité du système d'information - avec son objectif corollaire de protection de l'information - tout en demeurant fondamentalement dans le champ de la DSI, s'étend donc vers les autres départements. " La DSI est épaulée dans ses actions de communication par la DRH et les partenaires sociaux. Mais ce sont surtout la direction générale, les juristes qui se montrent le plus réceptifs aux conseils".

Internet et le réseau de l'entreprise étant liés et maillés, les notions de sécurité et de protection doivent souvent s'appuyer sur de multiples systèmes et processus qui tiennent compte de l'extérieur et des besoins d'échange et des contraintes métier.