[CHECKPOINT] Gestion des contrats et mise à jour des packages ABot et AVirus

Article crée le 02 Mars 2017

Gestion des contrats.

Les contrats sont consultables à l'aide des commandes directement à partir des passerelles

cplic print -x ou cplic print

La mise à jour des contrats peut se faire directement à partir du SmartUpdate en téléchargeant au préalable le fichier de contrat à partir du SmartCenter, puis en le plaçant sur la passerelle via scp.

En cas de problème, il est possible d’exécuter diverses opérations en ligne de commandes

- Tout d'abord en allant rechercher les contrats directement sur le SmartCenter - contract_util mgmt

- Ou en chargeant les contrats en ligne de commande - cplic contract put (service contract file name).xml

Gestion des mises à jour de pattern ABot et Avirus

Il est possible à tout moment de vérifier si les mises à jour se font convenablement à l'aide de la commande - cpstat -f subscription_status antimalware

De vérifier que les mise sà jour se font correctement - cpstat antimalware -f update_status

Dans le cas ou les mises à jour ne peuvent se faire il existe diverses pistes à explorer

- Vérifier que le boitier puisse faire des résolutions dns de cws.checkpoint.com, updates.checkpoint.com, ... La liste complète de sites Internet employés par le SC ou les EM est indiquée dans la sk83520 - How to verify that Security Gateway and/or Security Management Server can access Check Point servers ?

- Vérifier la connexion aux serveurs de mise à jour - "curl_cli -vk https://secureupdates.checkpoint.com/appi/v2_0_0/gw/Version"

- Vérifier également par le lien suivant pour être certain que le flux ne se fasse pas intercepter - "curl_cli -vk https://secureupdates.checkpoint.com/appi/v2_0_0/gw/Version"

Dans le cas ou nous sommes face à un cluster, il peut survenir que ce soit le noeud de spare qui ne sache accéder à Internet. Dans ce cas il est nécessaire d'appliquer la sk34180 - Outgoing connections from cluster members are sent with cluster Virtual IP address instead of member's Physical IP address

Dans le cas ou les contrats sont à jour, mais que la mise à jour n'est toujours pas effective, il est possible de suivre la procédure - sk83520 - Update failure of Anti-Virus and Anti-Bot blade, en forcant la mise à jour sans attendre le delai habituel de 1h.

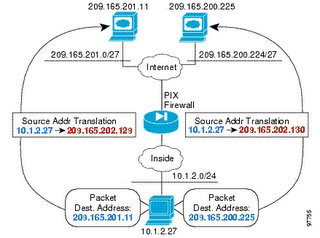

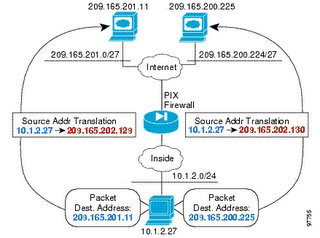

PIX Policy NAT / Outside NAT

Policy NAT lets you identify local traffic for address translation by specifying the source and destination address (and ports) in a access list. regular NAT use source address/ports anly, whereas policy NAT uses both source and destination address/ports. With Policy NAT, you can create multiple NAT or static statements that identity the same local address as long as he source/port and destination/port combinaison is unique in each statement. You can match different global addresses to each source/port and destination/port pair.

P.J. For the host on the 10.1.2.0/24 network accessing the two different servers, we have two ways to define the coonfiguration.

The syntax for using global translations follows:

access-list NET1 permit ip 10.1.2.0 255.255.255.0 209.165.201.0 255.255.255.224

access-list NET2 permit ip 10.1.2.0 255.255.255.0 209.165.200.224 255.255.255.224

nat (inside) 1 access-list NET1

global (outside) 1 209.165.202.129 255.255.255.255

nat (inside) 2 access-list NET2

global (outside) 2 209.165.202.130 255.255.255.255

The syntax for using static translations follows:

access-list NET1 permit ip host 10.1.2.27 209.165.201.0 255.255.255.224

access-list NET2 permit ip host 10.1.2.27 209.165.200.224 255.255.255.224

static (inside,outside) 209.165.202.129 access-list NET1

static (inside,outside) 209.165.202.130 access-list NET2

Limitations :

The following configuration limitations apply to policy NAT:

•Access lists must contain permit statements only. Access lists for policy NAT cannot contain deny statements.

•An access list must be used only once with the nat command. For example, the following configuration would produce an error:

nat (inside) 1 access-list mylist-A

nat (inside) 2 access-list mylist-A

Whereas, the following configuration would not produce an error:

nat (inside) 1 access-list mylist-A

nat (inside) 2 access-list mylist-B

•Use an access list only once between the nat and static commands.

•A global address cannot be used concurrently for NAT and PAT.

•static commands are matched and executed before nat commands.

•Policy NAT does not support SQL*Net, which is supported by regular NAT.